۱۱ روش هکرها برای به سرقت بردن رمزهای عبور شما

رمزهای عبور، فونداسیون علم امنیت سایبری هستند. به دست آوردن رمزهای عبور معمولا آسان است، معمولا کاربران از آنها استفاده دوباره و دوباره میکنند و در عصر رمزنگاری و احراز هویت بیومتریک، به عنوان روشی آنتیک برای حفاظت از یک اکانت شناخته میشوند.

به گزارش موبوایران، متاسفانه، سهولت استفاده از رمزهای عبور به این معناست که اکثریت کاربران از آنها به عنوان اصلیترین فرم احراز هویت استفاده میکنند. به همین خاطر، لازم است که همه ما از متدهای مختلف هکرها برای به دست آوردن این «رمز مخفی» باخبر باشیم. بگذارید صادق باشیم، مهم نیست چقدر از هوشمندانه بودن رمز عبور خود اطمینان دارید، هکرها در نهایت راهی برای به دست آوردن آن خواهند یافت.

در ادامه این مقاله به تشریح ۱۲ متدی میپردازیم که هکرها برای سرقت رمز عبور شما به کار میگیرند. حواستان باشد که اکثریت قریب به اتفاق این متدها، در صورت استفاده از یک سیستم احراز هویت چند مرحلهای، بیاثر خواهند شد.

فیشینگ (Phishing)

به عنوان احتمالا رایجترین تکنیک هک در دورانی امروزی، فیشینگ به معنای تلاش برای به سرقت بردن اطلاعات کاربر، از طریق پنهان کردن محتویات بدخواهانه درون پیامهایی به ظاهر قابل اعتماد است. اگرچه این عبارت عمدتا در دنیای ایمیل استفاده میشود، اما طی چند سال اخیر راهش به دیگر مدیومها نیز باز شده: مانند Smishing که به معنای فیشینگ از طریق پیامک است. فیشینگ میتواند از طریق راههای مختلف و روی دیوایسهای متعدد اتفاق بیفتد.

به عنوان احتمالا رایجترین تکنیک هک در دورانی امروزی، فیشینگ به معنای تلاش برای به سرقت بردن اطلاعات کاربر، از طریق پنهان کردن محتویات بدخواهانه درون پیامهایی به ظاهر قابل اعتماد است. اگرچه این عبارت عمدتا در دنیای ایمیل استفاده میشود، اما طی چند سال اخیر راهش به دیگر مدیومها نیز باز شده: مانند Smishing که به معنای فیشینگ از طریق پیامک است. فیشینگ میتواند از طریق راههای مختلف و روی دیوایسهای متعدد اتفاق بیفتد.

تاکتیک رایج هکرها اینست که کاربر را فریب داده و به کلیک روی یک لینک یا دانلود یک فایل ضمیمه ترغیبش میکنند. اما به جای فایلی قابل اعتماد، فایلی بدخواهانه به دست کاربر خواهد رسید که یک بدافزار را به صورت خودکار روی دستگاه نصب میکند. آنچه در ادامه اتفاق میافتد، وابسته به ماهیت بدافزار مورد استفاده است. برخی بدافزارها تمام فایلها را رمزنگاری کرده و دسترسی کاربر به سیستم را قطع میکنند، برخی دیگر برای مدتی طولانی پنهان باقی مانده و تبدیل به یک در پشتی برای دیگر بدافزارها میشوند.

با افزایش آگاهی نسبت به دنیای کامپیوتر و اینترنت، مشتریان حالا آشنایی بیشتری با تهدیدهای آنلاین دارند و به همین خاطر، تکنیکهای فیشینگ هم پیچیدهتر از هر زمان دیگر شدهاند. حملات فیشینگ امروزی، عمدتا یک فرم از مهندسی اجتماعی به حساب میآیند. در تکنیک مهندسی اجتماعی، پیامی به ظاهر واقعی و قابل اعتماد از سوی یک شخص حقیقی یا حقوقی معتبر ارسال میشود و به اطلاع کاربر میرسد که باید دست به کاری خاص بزند. خدمات نتفلیکس، آمازون و فیسبوک به صورت معمول هدف این دست از حملات قرار میگیرند، چرا که اکثر کاربران اینترنت، اکانتی مرتبط با حداقل یکی از این سه برند در اختیار دارند.

البته برخی از هکرها هنوز آنقدرها هم پیشرفت نکردهاند و گاهی شاهد یکی از آن ایمیلهای بیسر و ته قدیمی نیز هستیم. برای مثال اخیرا برخی کاربران ایمیلی دریافت کردند که در آن آمده بود یک فضانورد نیجریهای در فضا گم شده و نیاز است که ۳ میلیون دلار به حساب آژانس فضایی روسیه واریز شود تا قادر به ترتیب دادن یک ماموریت نجات باشند!

مهندسی اجتماعی (Social Engineering)

مهندسی اجتماعی معمولا به معنای فریب دادن کاربر به شکلی است که تصور کند هکر در واقع یک شخص معتبر است. یکی از رایجترین تاکتیکها اینست که هکر با قربانی ارتباط برقرار کرده و خود را جای یک پشتیبان فنی جا میزند و سپس خواستار رمزهای عبور میشود تا بتواند مشکلی که اصلا وجود خارجی ندارد را برطرف کند. همین کار در جهان واقعی و با استفاده از یونیفرم و کارت شناسایی جعلی نیز امکانپذیر است، اما این روزها به ندرت شاهد پیادهسازی چنین حملاتی به صورت فیزیکی هستیم.

حملات مهندسی اجتماعی موفق، میتوانند حسابی متقاعدکننده باشند. برای مثال مدتی پیش هکرها یک ابزار مبتنی بر هوش مصنوعی ساختند که با تقلید از صدای منشی مدیرعامل یک شرکت بریتانیایی، سرقت ۲۰۱ هزار پوند از کمپانی را امکانپذیر کرد.

بدافزار (Malware)

کیلاگرها، اسکرین اسکریپرها و انبوهی از ابزارهای بدخواهانه دیگر، همگی زیر چتری واحد قرار میگیرند که بدافزار نامیده میشود. بدافزار یک نرمافزار بدخواهانه است که طراحی شده تا اطلاعات شخصی شما را به سرقت ببرد. از سوی دیگر نیز نرمافزارهایی مانند باجافزار داریم که دسترسی شما را به تمام سیستم قطع میکنند یا گونهای از بدافزارهای بسیار تخصصی که تنها رمزهای عبور شما را هدف قرار میدهند. برخی از بدافزارها حتی به صورت مداوم در تلاشند که از طریق دیکشنریهای رمز عبور یا اطلاعات به دست آمده از مرورگرهای وب، رمز عبور شما را شناسایی کنند.

حمله بروت فورس (Brute Force Attack)

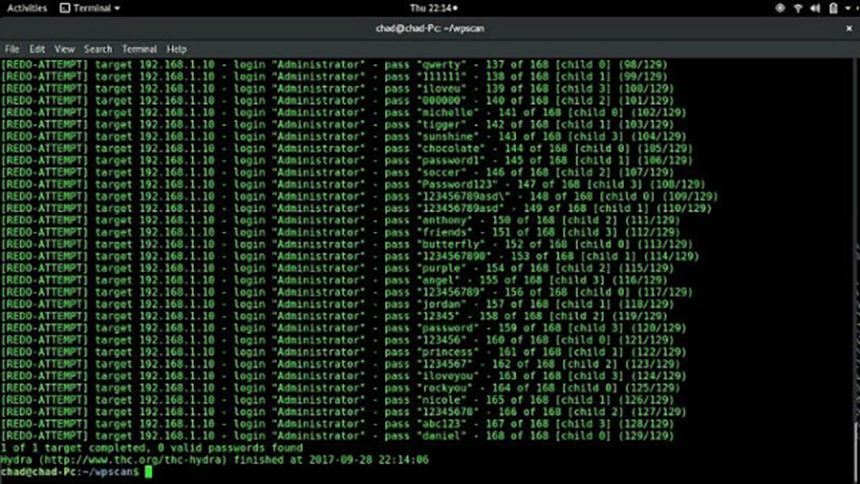

حمله بروت فورس به گسترده وسیعی از متدهای هک اشاره دارد که همگی شامل حدس رمز عبور برای دسترسی به یک سیستم میشوند.

سادهترین مثال از یک حمله بروت فورس، هکری است که خیلی ساده براساس سرنخهایی که پیشتر به دست آورده، رمز عبور کاربر را حدس میزند. اما تکنیکهایی پیچیدهتر از این را هم شاهد هستیم. برای مثال تکنیک بازیافت اعتبارنامه، با اتکا بر این حقیقت صورت میگیرد که بسیاری از مردم از رمزهای عبور یکسان خود، در سایتهای مختلف استفاده میکنند. و بسیاری از اوقات، رمز عبوری که دربارهاش صحبت میکنیم در جریان یک رخنه اطلاعاتی لو رفته است. در بروت فورس معکوس نیز هکرها برخی از رمزهای عبوری که مداوما استفاده میشوند را برداشته و در صدد حدس زدن نامهای کاربری برمیآیند.

در اکثر متدهای بروت فورس، از پروسهای خودکار استفاده میشود و بنابراین حجم وسیعی از رمزهای عبور، به یک سیستم خورانده میشوند.

حمله دیکشنری (Dictionary Attack)

حمله دیشکنری، حملهای اندک پیچیدهتر نسبت به حمله بروت فورس است.

حمله دیشکنری، حملهای اندک پیچیدهتر نسبت به حمله بروت فورس است.

در این متد، از یک پروسه خودکار برای خوراندن لیستی از عبارات و رمزهای عبور به یک سیستم کامپیوتری استفاده میشود تا بالاخره نتیجه مطلوب حاصل شود. اکثر دیکشنریها با استفاده از اطلاعات که در جریان هکهای قبلی به دست آمدهاند ساخته میشوند، اما در عین حال شامل رمزهای عبور و ترکیبهای رایج نیز میشوند.

در تکنیک مورد اشاره، از این حقیقت سوء استفاده میشود که بسیاری از مردم از عبارات به یاد ماندنی به عنوان پسوورد استفاده میکنند، عباراتی که معمولا اکثر حروف آن به یکدیگر چسبیدهاند. عمدتا به همین خاطر است که اکثر سیستمهای آنلاین از شما میخواهند هنگام ساخت یک پسوورد، از کاراکترهای متفاوت استفاده کنید.

حمله ماسک (Mask Attack)

درحالی که در حملات دیکشنری از لیستی شامل تمام عبارات و ترکیبهای حروفی محتمل استفاده میشود، حملات ماسک رویکردی هدفمندانه در پیش میگیرند و هکرها شروع به حدس دقیق رمز عبور براساس کاراکترها و اعداد میکنند.

برای مثال، اگر یک هکر بداند که فلان رمز عبور با یک عدد شروع میشود، میتواند تنها به آزمون و خطا با پسووردهایی بپردازد که با یک عدد آغاز میشوند. فاکتورهای دیگری نیز وجود دارد که میتواند به حدس دقیق پسوورد کمک کند: چیزهایی مانند طول پسوورد، چیدمان کاراکترها، استفاده یا عدم استفاده از کاراکترهای خاص یا میزان تکرار یک کاراکتر در تمام پسوورد. هدف غایی در این تکنیک، کاهش چشمگیر مدت زمان یافتن پسوورد است و تمام پروسههای غیر ضروری کنار گذاشته میشوند.

حمله فهرست رنگینکمان (Rainbow Table Attack)

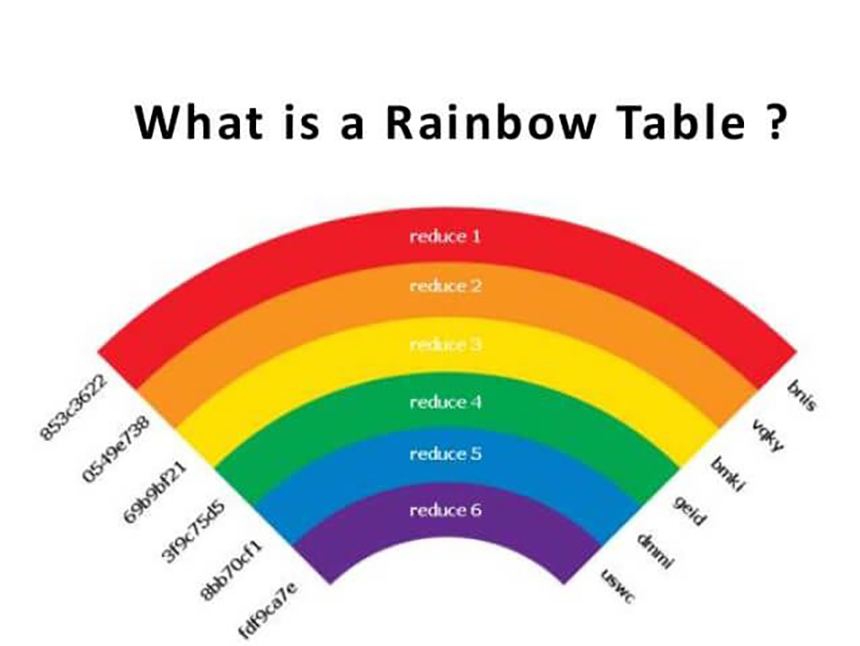

هر زمان که یک پسوورد درون یک سیستم ذخیره میشود، معمولا با استفاده از یک «هش» رمزنگاری مجدد میگردد تا تشخیص پسوورد اصلی بدون دسترسی به «هش» لازم امکانپذیر نباشد. برای دور زدن این تدبیر امنیتی، هکرها فهرستی از تمام پسووردهای ضبط شده و هشهایشان میسازند و این فهرست معمولا به لطف هکهای قبلی به دست میآید. تا به اینجای کار در حال توصیف تکنیک بروت فورس بودیم.

هر زمان که یک پسوورد درون یک سیستم ذخیره میشود، معمولا با استفاده از یک «هش» رمزنگاری مجدد میگردد تا تشخیص پسوورد اصلی بدون دسترسی به «هش» لازم امکانپذیر نباشد. برای دور زدن این تدبیر امنیتی، هکرها فهرستی از تمام پسووردهای ضبط شده و هشهایشان میسازند و این فهرست معمولا به لطف هکهای قبلی به دست میآید. تا به اینجای کار در حال توصیف تکنیک بروت فورس بودیم.

میزهای رنگینکمان پا را اندکی فراتر میگذارند. به جای ذخیرهسازی صرف رمزهای عبور و هشها، فهرستهای رنگینکمان لیستی از پیش تدوین شده دارند که ورژن عادی پسووردهای رمزنگاری شده را براساس الگوریتم هش در خود جای داده. هکرها سپس قادر به مقایسه این لیست با تمام پسووردهای رمزنگاری شدهای که در سیستم یک کمپانی مییابند خواهند بود.

بخش زیادی از کار کامپیوتری، پیش از وقوع حمله انجام میشود و بنابراین آغاز حمله در این متد، بسیار آسانتر و سریعتر از سایر متدها است. البته یکی از اصلیترین مشکلات محرمان سایبری، حجم عظیم ترکیبهای احتمالی است که باعث میشود فهرستهای رنگینکمان بسیار حجیم باشند، گاهی در حد چند صد گیگابایت.

تحلیلگرهای شبکه (Network Analysers)

تحلیلگرهای شبکه ابزارهایی هستند که به هکرها اجازه میدهند به پایش پکتهای داده ارسال شده در یک شبکه پرداخته و پسووردهایی که درونشان بدون هیچ رمزنگاری ذخیره شدهاند را به دست آورند.

چنین حملهای نیازمند استفاده از یک بدافزار یا دسترسی فیزیکی به سوییچ یک شبکه است، اما میتواند شدیدا موثر واقع شود. در این متد خبری از اتکا بر سوء استفاده از آسیبپذیری سیستمی یا باگ شبکه نیست و از آن میتوان در اکثر شبکههای داخلی استفاده کرد. از سوی دیگر، به وفور شاهد استفاده از تحلیلگرهای شبکه در فاز نخست حمله و سپس پیادهسازی یک حمله بروت فورس نیز هستیم.

البته که کسبوکارها هم میتوانند دقیقا از همین ابزارها برای اسکن شبکههای داخلی خود استفاده کنند، خصوصا برای ایرادیابی شبکه. با استفاده از تحلیلگرهای شبکه، ادمینها میتوانند تشخیص دهند که کدام اطلاعات بدون رمزنگاری منتقل میشود و تدابیری برای جلوگیری از لو رفتن اطلاعات به کار بگیرند. تنها راه جلوگیری از وقوع چنین اتفاقی، امنسازی ترافیک با انتقال آن از طریق یک ویپیان یا چیزی مشابه است.

اسپایدرینگ (Spidering)

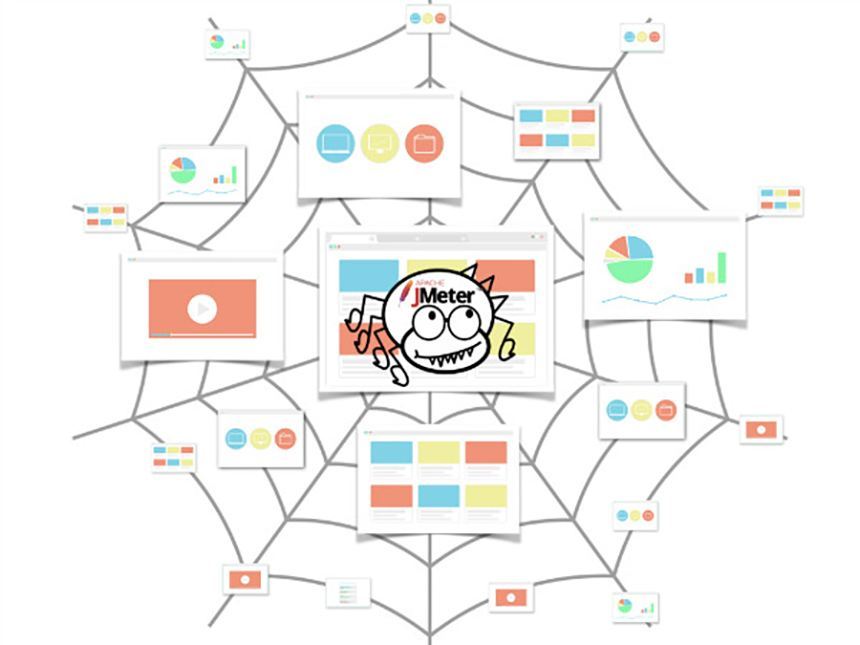

اسپایدرینگ شامل تکنیکهایی بسیار مشابه به تکنیکهای مورد استفاده در حملات مهندسی اجتماعی و فیشینگ میشود. این متد معمولا نیازمند اندکی تلاش از سوی هکر است، اما این تلاش احتمال موفقیتآمیز بودن حمله را شدیدا بالا میبرد.

اسپایدرینگ شامل تکنیکهایی بسیار مشابه به تکنیکهای مورد استفاده در حملات مهندسی اجتماعی و فیشینگ میشود. این متد معمولا نیازمند اندکی تلاش از سوی هکر است، اما این تلاش احتمال موفقیتآمیز بودن حمله را شدیدا بالا میبرد.

اسپایدرینگ به معنای پروسهای است که در آن هکر شناخت بیشتری از هدف خود به دست میآورد، تا حدی که قادر به یافتن اطلاعات حساس قربانی، براساس فعالیتهای او خواهد بود. برای مثال بسیاری از سازمانها سرویسهایی داخلی دارند که پسووردشان به طریقی به کسبوکارهای خود سازمان مرتبط است، عمدتا به این خاطر که حفظ کردن پسووردها برای کارمندان آسانتر باشد.

اگر یک هکر بداند که هدفش در فلان کمپانی خاص کار میکند، ممکن است در صدد دسترسی به شبکههای وایفای داخلی یا سیستمهای کارمند برآید تا درک خود از شرایط را افزایش دهد. هکر ضمنا میتواند به بررسی محصولاتی که شرکت میسازد بپردازد تا قادر به تهیه لیستی از ترکیبهای کلمهای محتمل و مرتبط باشد و از آنها بعدا در یک حمله بروت فورس بهره ببرد.

درست مانند بسیاری از رویههای تشریح شده در این لیست، اسپایدرینگ معمولا به صورت خودکار انجام میشود.

کرک کردن آفلاین (Offline Cracking)

بسیار مهم است به یاد داشته باشیم که تمام فعالیت هکرها از طریق اتصال اینترنت انجام نمیشود. در واقع اکثر فعالیتهای آنها به صورت آفلاین صورت میگیرند، خصوصا به این خاطر که اکثر سیستمها محدودیتی مشخص از نظر تعداد کاربران میزبان دارند و از جایی به بعد، اکانتها را قفل میکنند.

هک آفلاین معمولا شامل پروسه رمزگشایی پسووردها با استفاده از لیستی از هشها که احتمالا در یک حمله اخیر به دست آمدهاند میشود. در دنیای آفلاین، خبری از احتمال شناسایی شدن یا اعمال محدودیت بر پسووردها نخواهد بود و هکرها میتوانند هر چقدر که میخواهند به کار خود ادامه دهند.

البته که این متد تنها زمانی قابل انجام است که هکر پیشتر یک حمله ابتدایی موفقیتآمیز داشته بوده باشد. این حمله موفقیت میتواند دسترسی به سطوح بالاتر یک شبکه باشد، یا رخنه به یک دیتابیس از طریق حمله تزریق SQL.

حدس زدن صرف

اگر هیچکدام از روشهای بالا موفقیتآمیز نباشد، هکرها همواره میتوانند در صدد حدس زدن پسوورد شما برآیند. اگرچه اکنون انبوهی از ابزارهای مدیریت پسوورد داریم که عباراتی غیر قابل حدس میسازنند، اما بسیاری از کاربران کماکان عبارات به یاد ماندنی را به هر چیز دیگر ترجیح میدهند. این عبارات به یاد ماندنی، معمولا موضوعاتی نظیر فعالیتهای محبوب، نام حیوانات خانگی یا اعضای خانواده را در بر میگیرند.

بنابراین نیازی به اشاره نیست که برای جلوگیری از به سرقت رفتن پسووردها با این روش، بهترین کار استفاده از ابزارهای مدیریت پسوورد خواهد بود که اکثر آنها به صورت کاملا رایگان در دسترس قرار گرفتهاند.